摘要:在苹果生态系统中,设备安全性始终是核心设计理念之一。用户若通过企业级证书或第三方渠道安装了未经验证的应用,可能存在数据泄露、恶意代码植入等风险。这类应用虽然绕过了App Store审核...

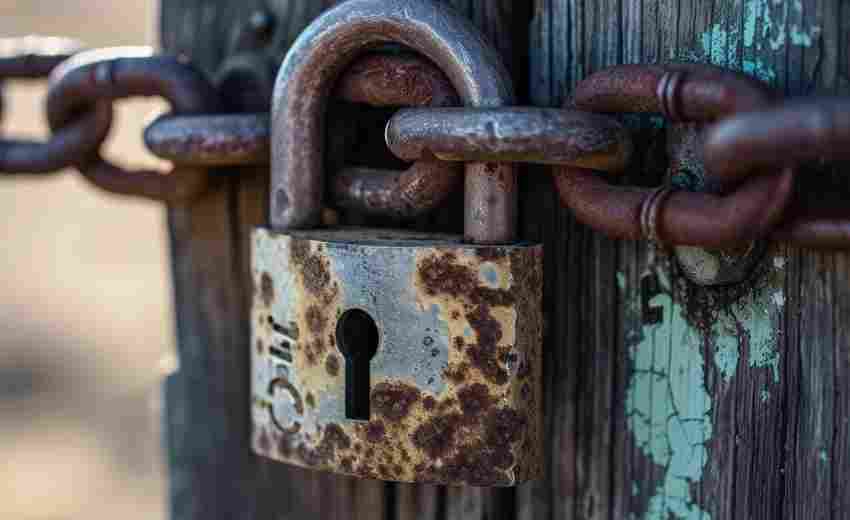

在苹果生态系统中,设备安全性始终是核心设计理念之一。用户若通过企业级证书或第三方渠道安装了未经验证的应用,可能存在数据泄露、恶意代码植入等风险。这类应用虽然绕过了App Store审核,却常因权限过高威胁设备安全。如何彻底清除这类应用及其关联证书,成为保护隐私的重要环节。

证书信任机制解析

苹果对企业级证书的管理存在双重性。企业级证书原本是为内部应用分发设计,允许开发者绕过App Store直接部署应用。这类证书年费达299美元,支持无限设备安装且无需审核,导致部分开发者利用其传播或植入恶意代码。例如2016年某微信双开应用通过企业证书分发,被发现捆绑支付接口并窃取用户数据。

系统通过描述文件验证证书合法性,用户首次打开应用时需手动信任证书。但证书可能被苹果随时吊销,导致应用闪退。部分开发者采用多证书轮换策略规避监管,使得同一应用在不同时期显示不同证书信息。这种机制漏洞使得用户设备长期暴露在潜在风险中。

手动删除应用与证书

删除未知来源应用需执行双重清理。长按应用图标选择删除仅移除程序主体,残留的证书文件仍需手动清理。进入「设置-通用-设备管理」,找到对应开发者名称,点击「移除描述文件」可彻底清除证书。若设备管理界面未显示相关条目,需通过「设置-通用-传输或还原iPhone-还原位置与隐私」重置信任状态。

对于已失效证书,系统可能保留历史记录。在iOS 15及以上版本中,需特别注意「VPN与设备管理」和「隐私与安全性」设置的联动关系。部分企业级应用卸载后,仍需在Apple ID账户页面移除设备绑定。操作完成后建议重启设备,确保系统完全清除内存中的验证信息。

防范未知来源应用

预防性措施比事后清理更重要。开启「屏幕使用时间」中的内容限制,禁止从非官方渠道安装应用。在「隐私与安全性」设置里关闭「开发者模式」,可阻止未经签名的代码执行。定期检查「App隐私报告」,观察各应用的网络活动与数据访问记录。

设备连接电脑时谨慎处理信任请求。iTunes同步、第三方助手软件都可能植入隐藏证书。建议在「查找」功能中开启「失窃设备保护」,增加修改账户关键设置时的生物识别验证环节。对于企业级应用,优先通过MDM(移动设备管理)方案部署,这类方式安装的应用自动获得系统信任且无需手动操作。

系统级安全设置优化

在「设置-Apple ID-密码与安全性」中,定期审查受信任设备列表。移除不再使用的设备可降低账户被盗风险。启用「高级数据保护」强化端到端加密,即使苹果服务器遭入侵,也能保护证书验证信息。对于专业用户,可通过配置描述文件限制特定证书类型安装,例如禁用.enterprise后缀证书。

系统更新包含重要安全补丁。iOS 17.3版本后引入的证书自动验证机制,可定期检查已安装证书的有效性。在「无线局域网」设置中启用私有地址功能,防止网络运营商通过MAC地址追踪设备安装行为。这些底层防护构成设备安全的最后防线。

维护设备安全的长期策略

建立应用来源白名单制度,仅允许通过App Store或企业内网分发平台安装程序。对于必须使用的第三方应用,采用沙盒测试机制:在备用设备安装运行72小时,观察是否存在异常数据流量。企业用户可部署证书吊销监测系统,实时对接苹果CRL(证书吊销列表)数据库。

数据备份时选择加密模式,防止证书信息泄露。通过iTunes本地备份需设置密码,iCloud备份则建议开启高级数据保护。安全研究人员提出「零信任」模型,即使应用已通过验证,仍需限制其通讯权限。这种动态验证机制正在逐步融入新一代iOS安全架构。